...

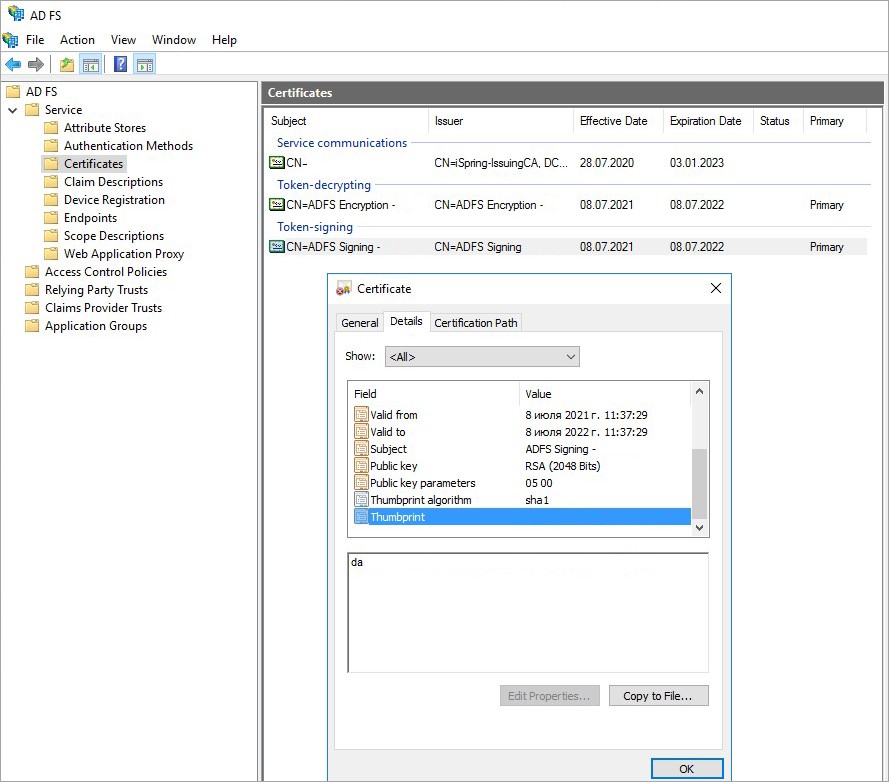

- Navigieren Sie zu den Zertifikaten.

- Klicken Sie mit der rechten Maustaste auf das Zertifikat und wählen Sie Zertifikat ansehen (View Certificate).

- Gehen Sie zur Registerkarte Details.

- Suchen Sie das Feld Daumenabdruck (Thumbprint) und kopieren Sie den Inhalt.

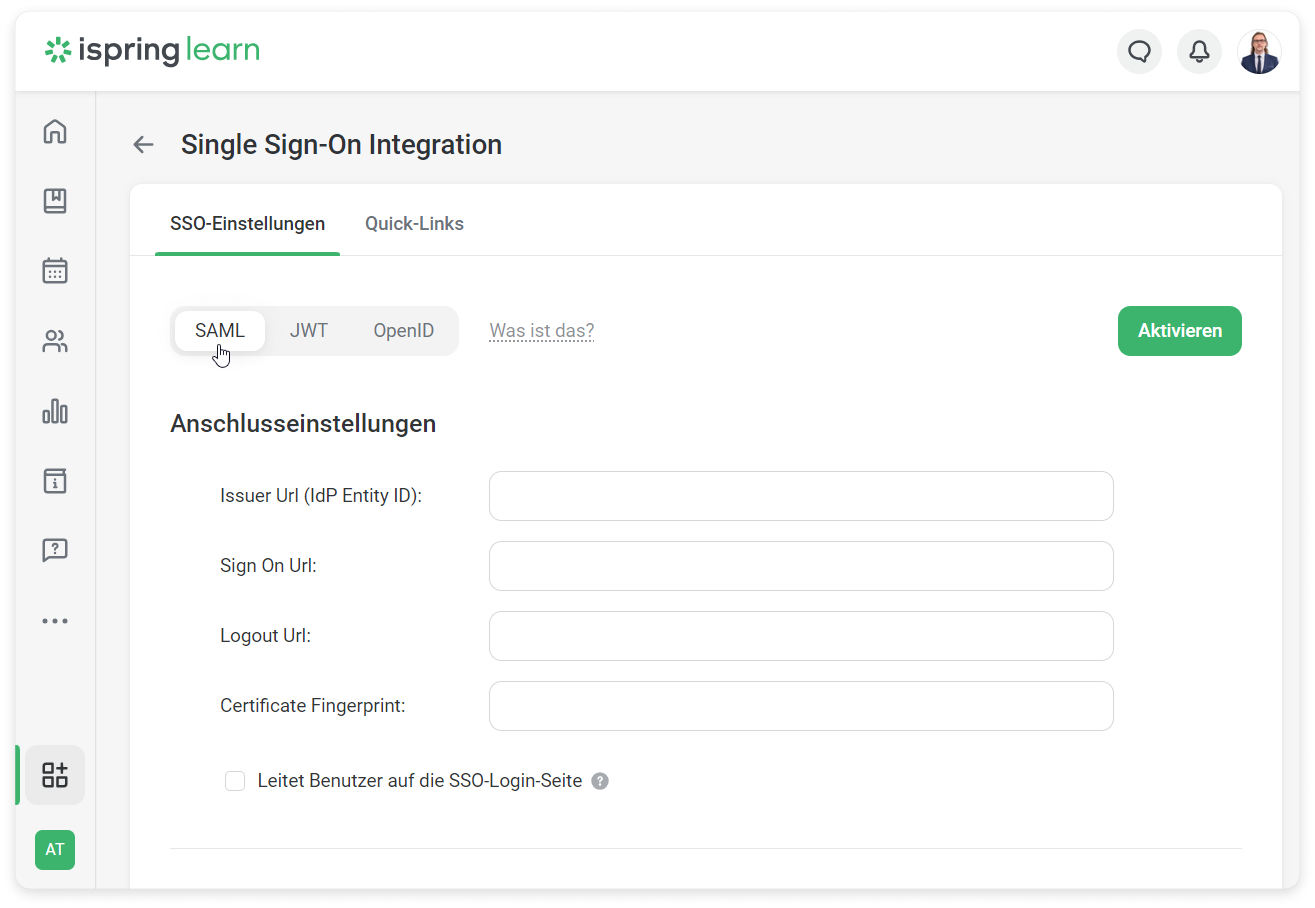

- Melden Sie sich bei Ihrem iSpring Learn-Konto an. Gehen Sie dann zu Dienste → SSO-Einstellungen und klicken Sie auf SAML.

Fügen Sie Ihren Daumenabdruck in das Feld Certificate Fingerprint ein und entfernen Sie alle Leerzeichen zwischen den Zeichen.

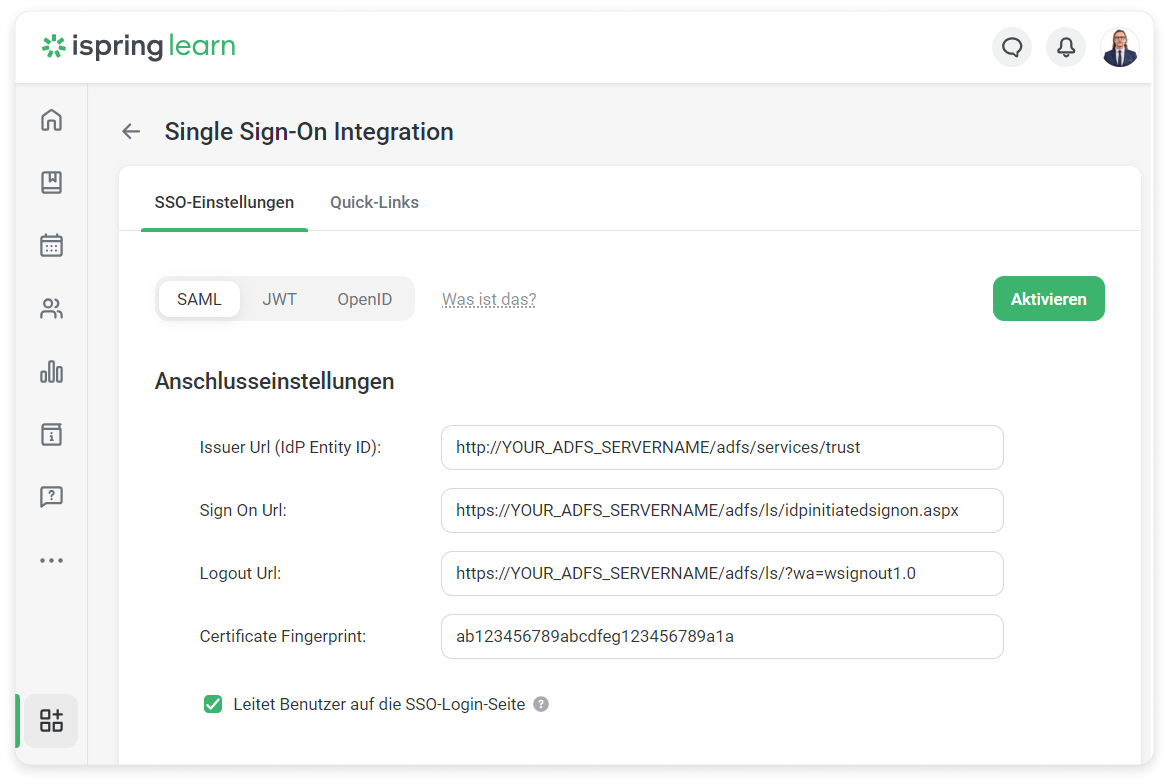

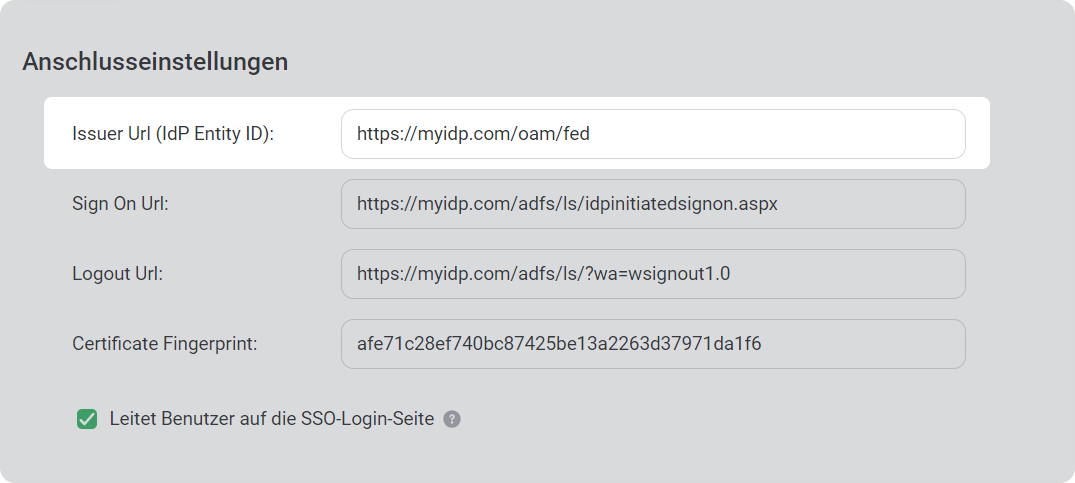

Füllen Sie in iSpring Learn auf der Seite SSO-Integrationseinstellungen diese Felder aus:

Feldname

Beispiel

Issuer URL (idP Entity ID)

Sign On URL

https://YOUR_ADFS_SERVERNAME/adfs/ls/idpinitiatedsignon.aspx

Logout URL

Die Parameter für die Sign On URL und die Logout URL können je nach AD FS unterschiedlich sein.

Issuer URL (IdP Entity ID)

Die URL, die den Dienst des Identitätsanbieters eindeutig identifiziert. Dieser Wert ist gleich dem Issuer-Element in der SAML-Anforderung, die vom Identitätsanbieter gesendet wird.

Sign On URL

Pfad zum Serverskript, das SAML-Identifikator-Bestätigungsanfragen zur Autorisierung generiert.

Logout URL

Pfad zum Serverskript, das SAML-Identifikator-Bestätigungsanforderungen zur Verarbeitung der Abmeldung generiert.

Certificate Fingerprint

Eine Kurzversion des Public-Key-Zertifikats zur Überprüfung einer digitalen Signatur. Es wird verwendet, um Signierungsanfragen eines Identitätsanbieters zu bestätigen. Erfahren Sie hier mehr über Zertifikatsfingerabdrücke.

Redirect users to the SSO login page

Wenn diese Option aktiviert ist, hat die iSpring-Anmeldeseite die folgende URL: https://yourcompany.ispringlearn.com/sso/login.

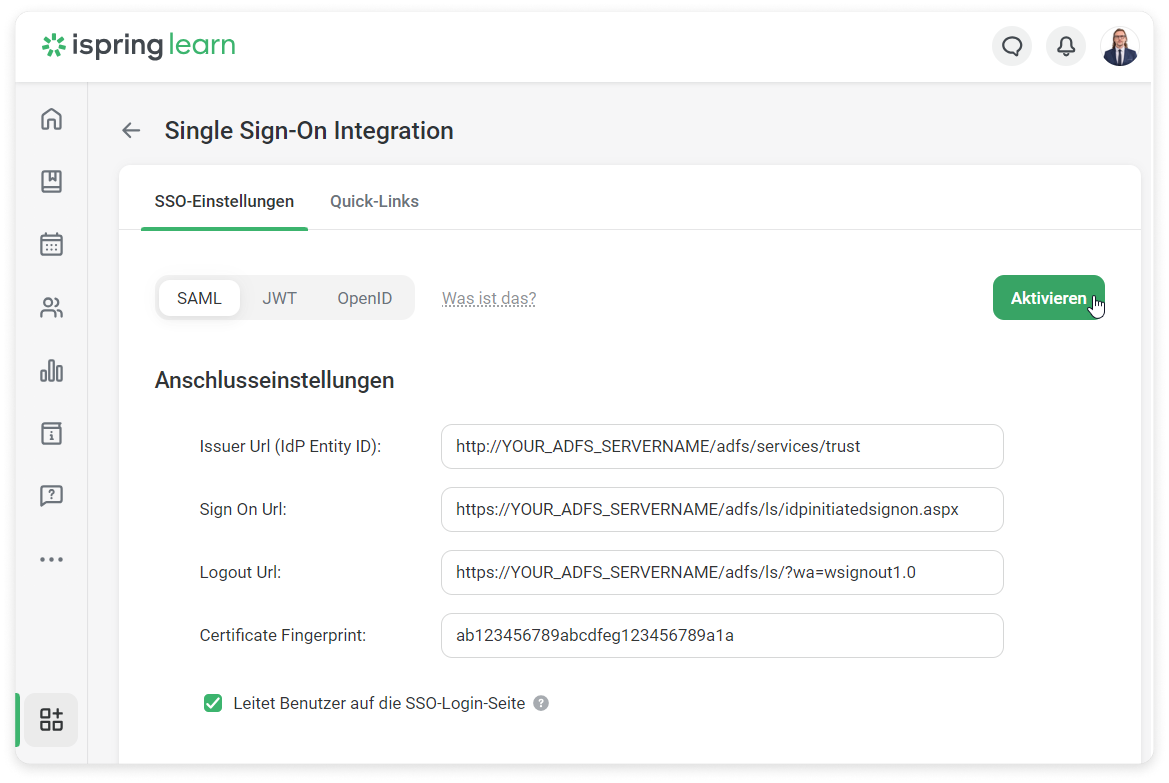

- Klicken Sie auf Aktivieren.

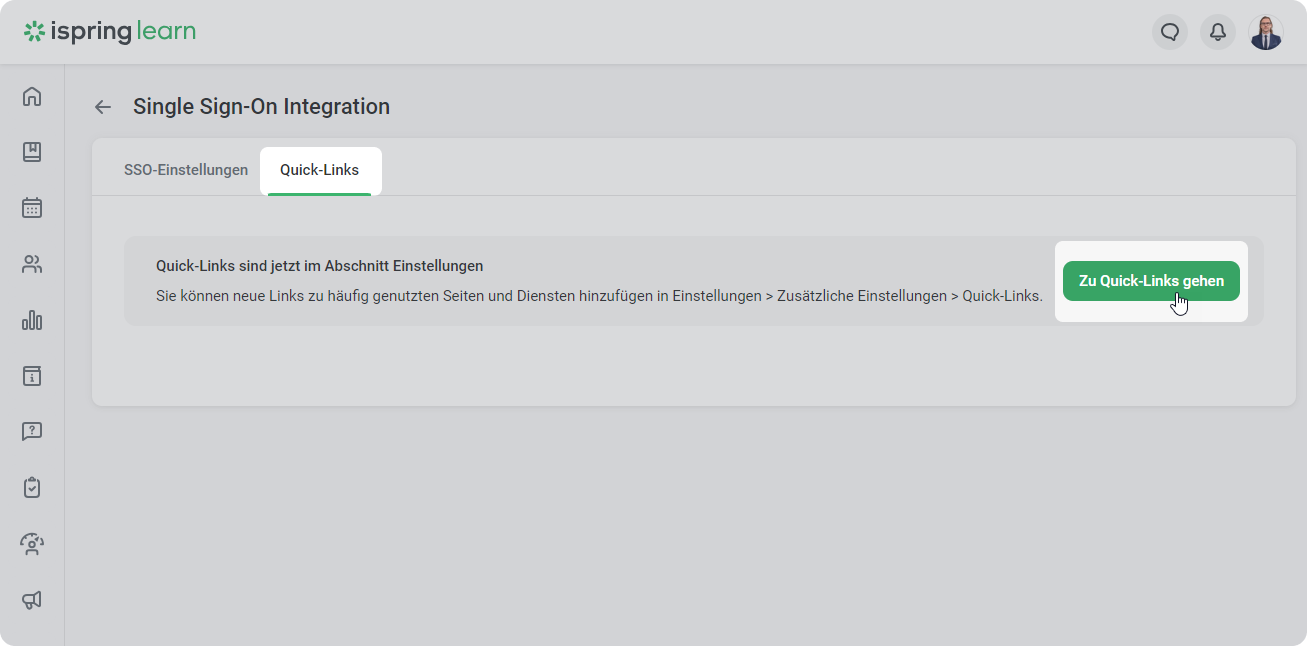

- Dann Link hinzufügen zur Unternehmenswebseite im Abschnitt Quick-Links.

...

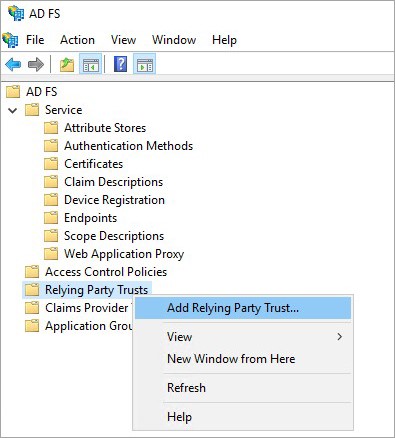

- Gehen Sie zur AD FS-Verwaltungskonsole und wählen Sie Trusts der vertrauenden Partei (Relying Party Trusts), klicken Sie mit der rechten Maustaste darauf und wählen Sie Trust der vertrauenden Partei hinzufügen (Add Relying Party Trust).

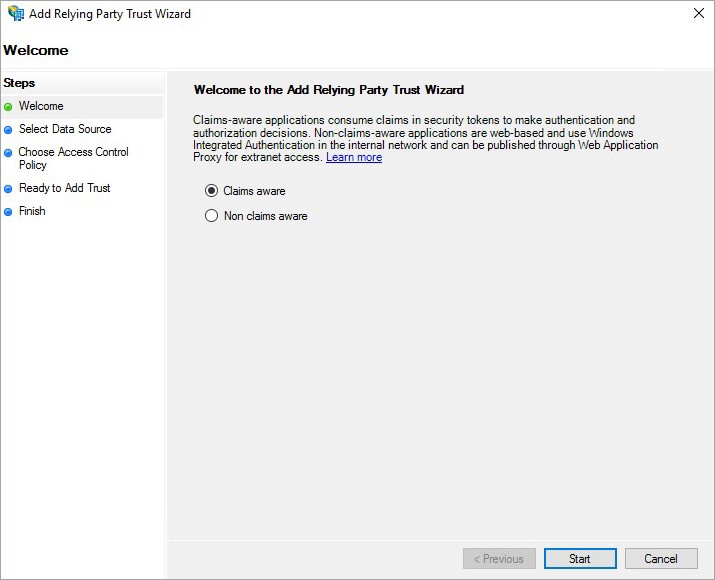

- Wählen Sie Claims Aware und klicken Sie auf Start.

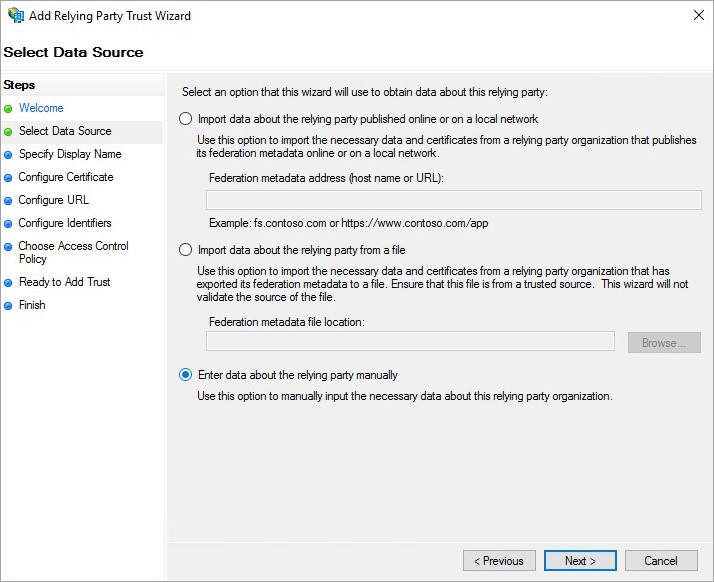

- Wählen Sie im Schritt Datenquelle auswählen (Select Data Source) die letzte Option: Daten über die vertrauende Partei manuell eingeben (Enter data about the relying party manually).

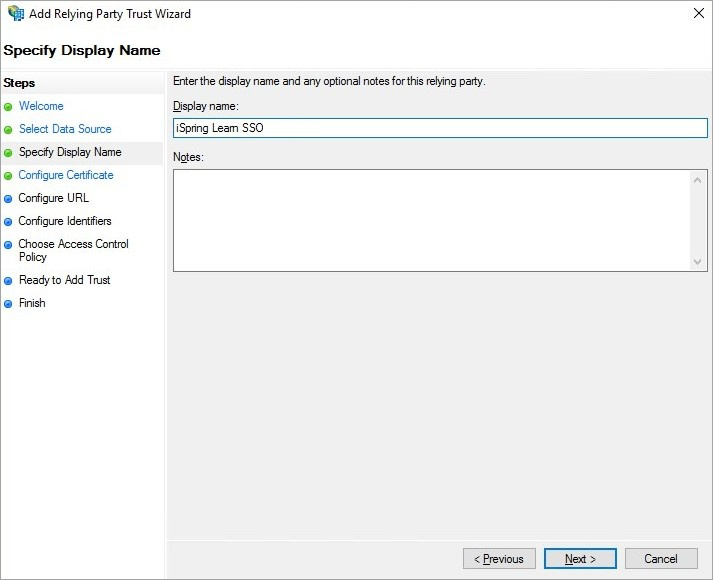

- Geben Sie auf dem nächsten Bildschirm einen Anzeigenamen (Display name) ein, den Sie in Zukunft wiedererkennen werden. Klicken Sie auf Weiter (Next).

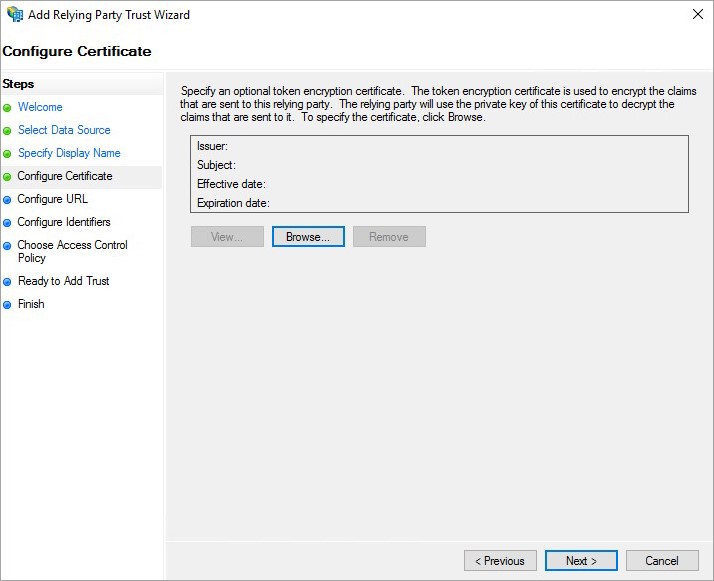

- Behalten Sie in der Phase Zertifikat konfigurieren (Configure Certificate) die Standardwerte bei. Klicken Sie auf Weiter (Next).

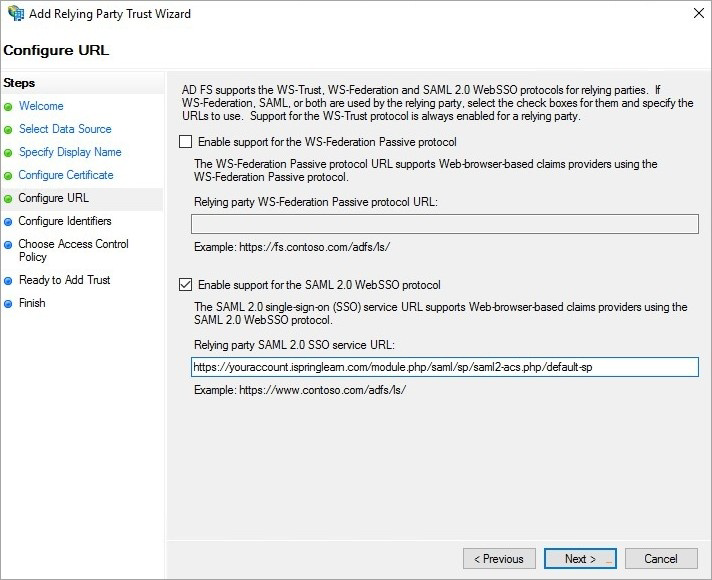

- Aktivieren Sie auf dem nächsten Bildschirm das Kontrollkästchen Unterstützung für das SAML 2.0 WebSSO-Protokoll aktivieren (Enable support for the SAML 2.0 WebSSO protocol). Die Service-URL lautet: https://youraccount.ispringlearn.com/module.php/saml/sp/saml2-acs.php/default-sp.

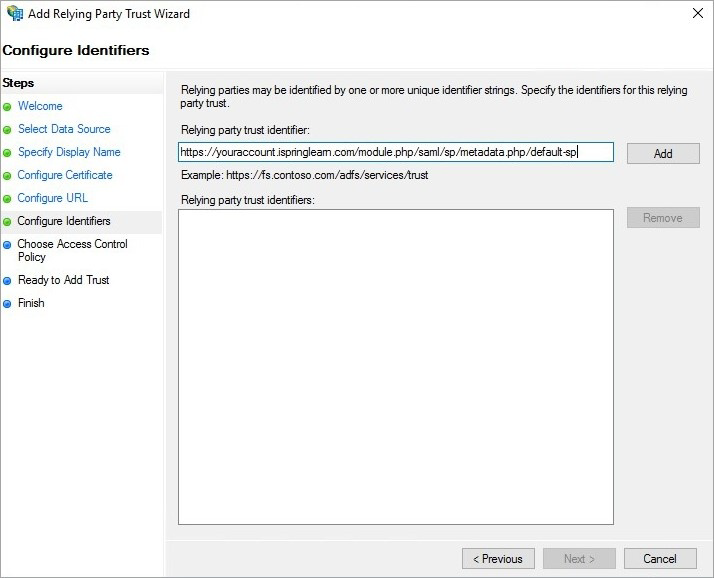

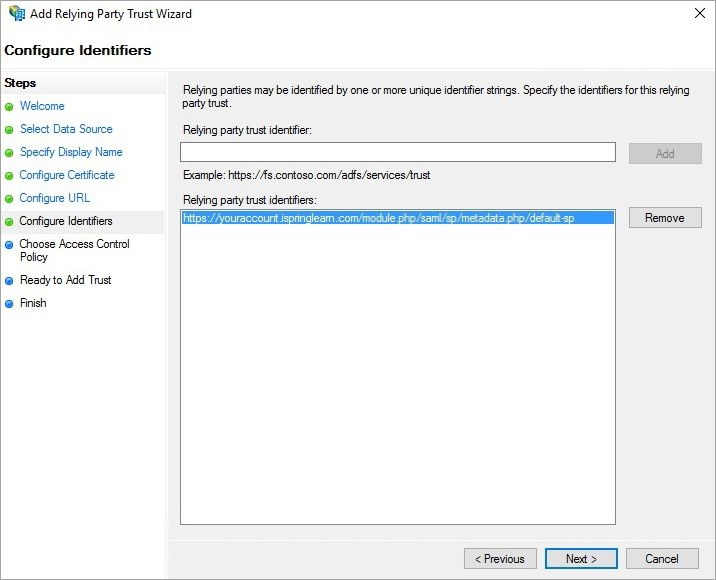

- Fügen Sie im Schritt Identifikatoren konfigurieren (Configure Identifiers) die Vertrauenskennung der vertrauenden Partei (Relying party trust identifier) als https://youraccount.ispringlearn.com/module.php /saml/sp/metadata.php/default-sp hinzu. Klicken Sie auf Hinzufügen (Add).

- Klicken Sie dann auf Weiter (Next).

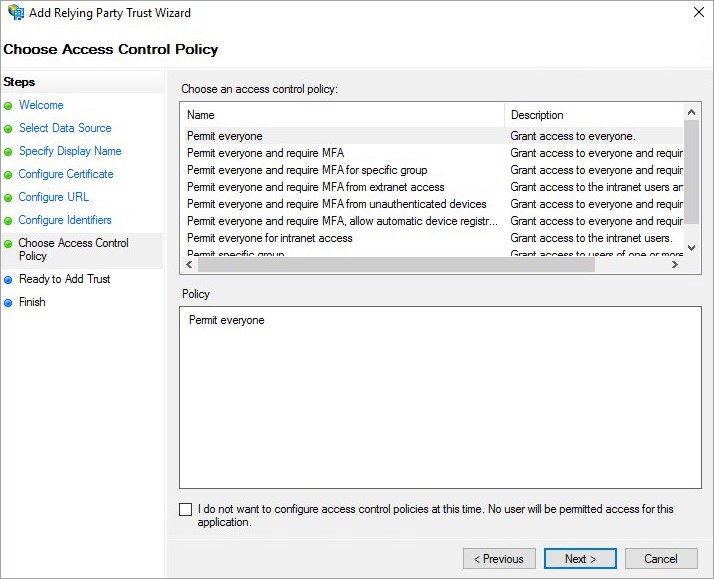

- Wählen Sie im nächsten Schritt Alle zulassen (Permit everyone) aus. Klicken Sie auf Weiter (Next).

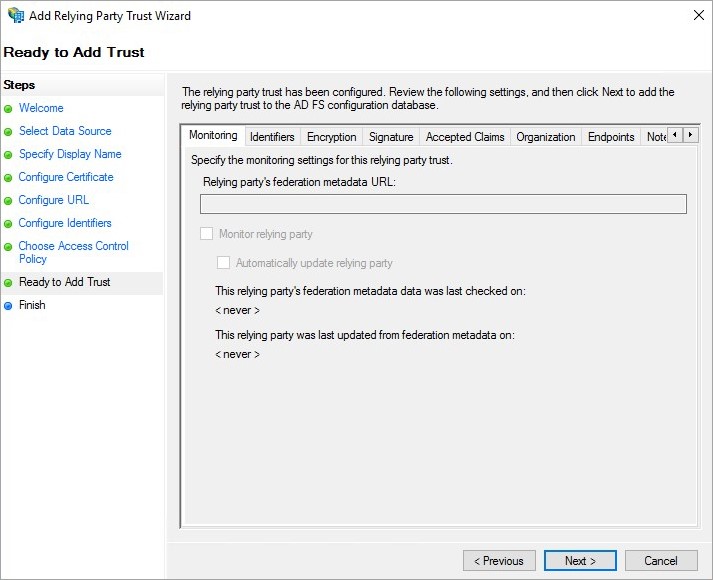

- Behalten Sie in der Phase Bereit zum Hinzufügen von Trust (Ready to Add Trust) die Standardwerte bei. Klicken Sie auf Weiter (Next).

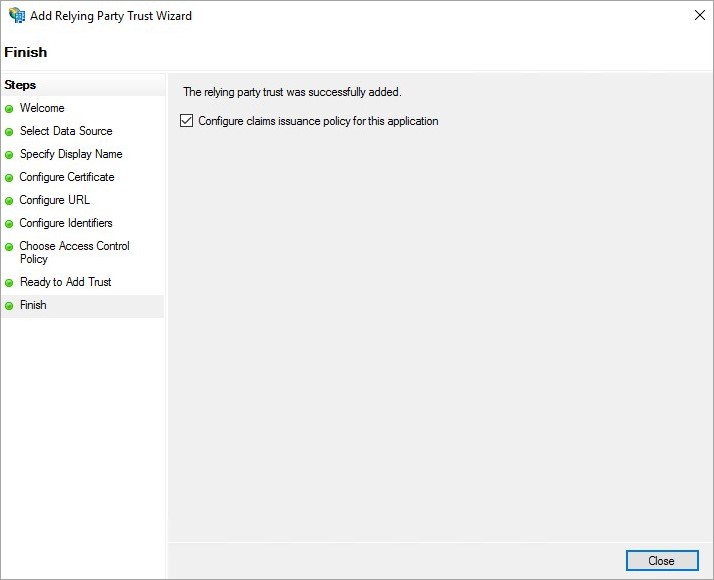

- Aktivieren Sie im letzten Schritt das Kontrollkästchen Claims-Ausgaberichtlinie für diese Anwendung konfigurieren (Configure claims issuance policy for this application). Klicken Sie dann auf Schließen (Close).

...

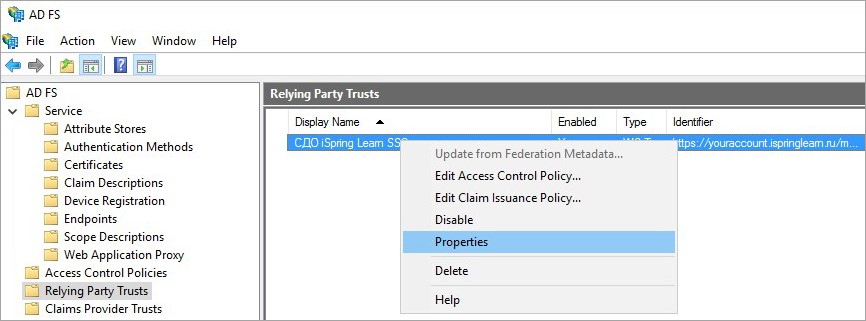

- Öffnen Sie die AD FS-Systemsteuerung. Klicken Sie im Abschnitt Trusts der vertrauenden Partei (Relying Party Trusts) mit der rechten Maustaste auf den Namen und klicken Sie auf Eigenschaften (Properties).

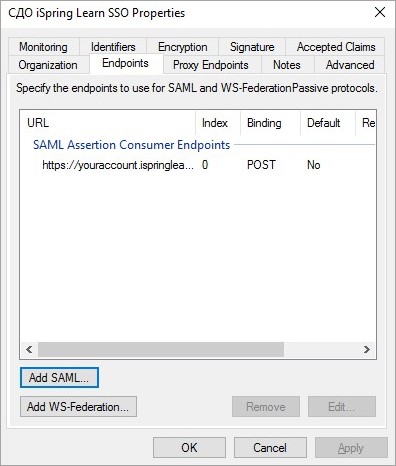

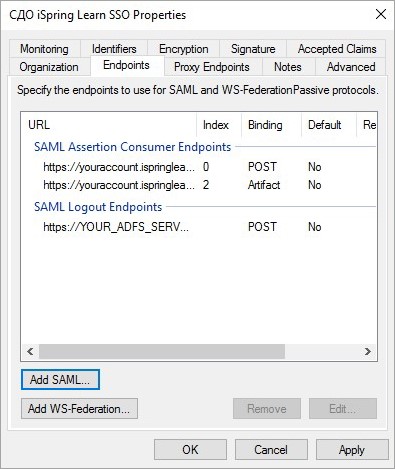

- Überprüfen Sie auf der Registerkarte Endpunkte (Endpoints) den Standardpunkt:

- Wählen Sie für den Endpunkttyp (Endpoint type)SAML Assertion Consumer aus.

- Wählen Sie für den Indextyp0 aus.

- Wählen Sie für den Bindungstyp POST aus.

- Geben Sie im Feld Vertraute URL (Trusted URL) eine Adresse wie https://youraccount.ispringlearn.com/module.php/saml/sp/saml2-acs.php/default-sp ein. Lassen Sie das Feld Antwort-URL (Response URL) leer und klicken Sie auf OK.

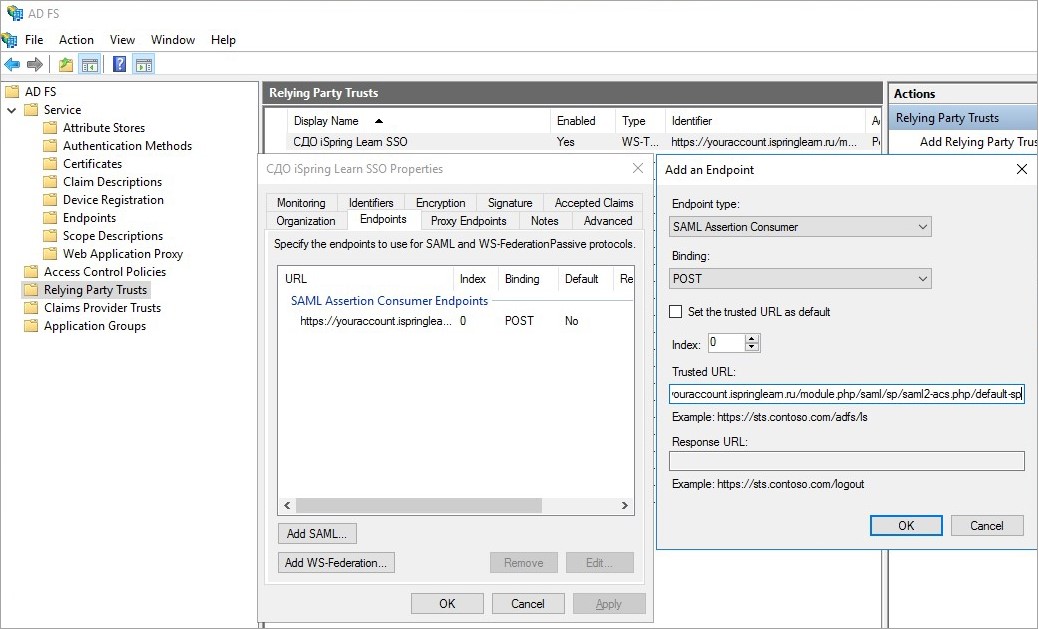

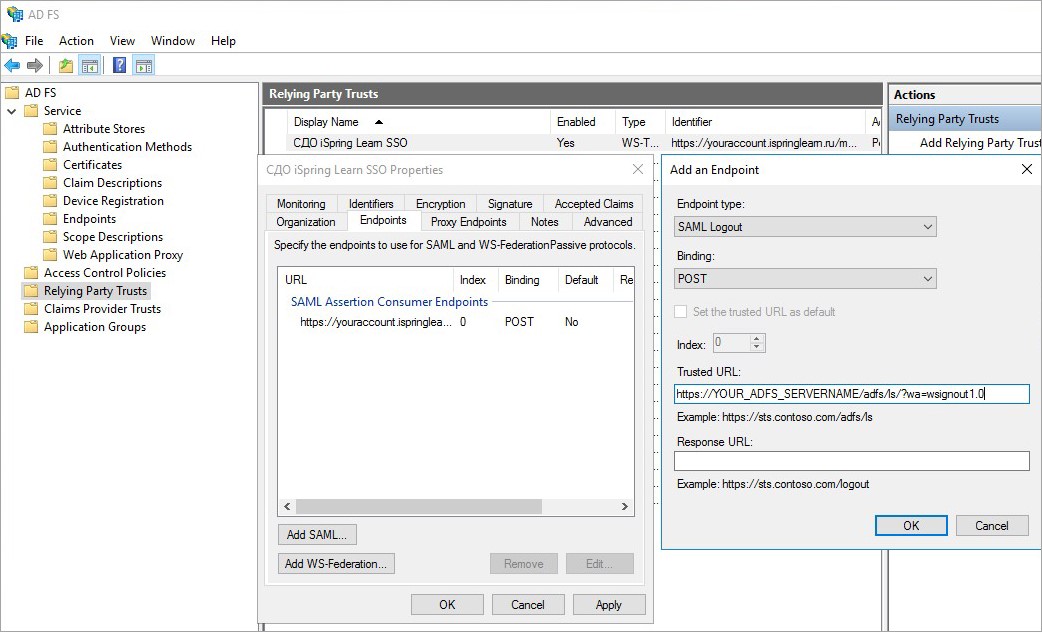

- Fügen Sie dann 2 Abmeldepunkte hinzu.

- So fügen Sie einen Punkt hinzu:

- Klicken Sie auf SAML hinzufügen (Add SAML).

- Wählen Sie für den Endpunkttyp (Endpoint type)SAML Assertion Consumer aus.

- Wählen Sie zum Binden (Binding)Artefakt (Artifact) aus.

- Für Index wählen Sie 2.

- Geben Sie im Feld Vertraute URL (Trusted URL) eine Adresse wiehttps://youraccount.ispringlearn.com/module.php/saml/sp/saml2-acs.php/default-sp ein. Fügen Sie dann 2 Abmeldepunkte hinzu.

- Lassen Sie das Feld Antwort-URL (Response URL) leer und klicken Sie auf OK.

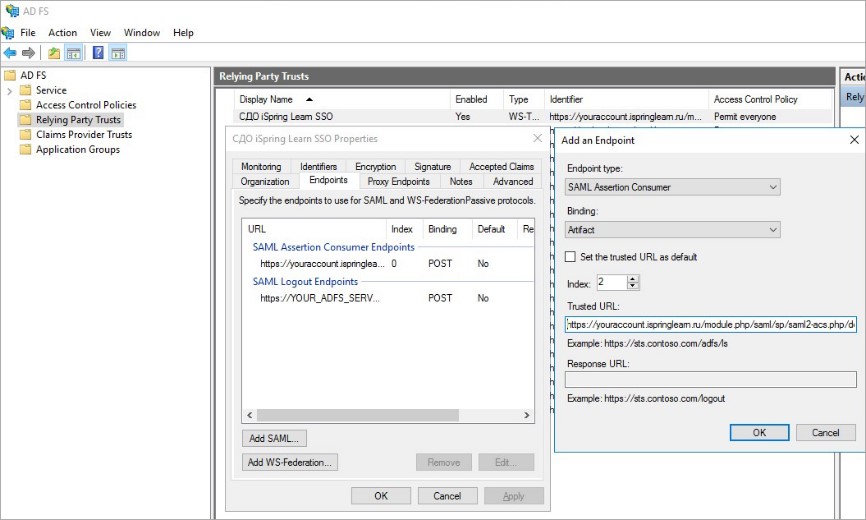

- So fügen Sie einen Punkt hinzu:

- Klicken Sie auf SAML hinzufügen (Add SAML).

- Wählen Sie für den Endpunkttyp (Endpoint type)SAML Logoutaus.

- Wählen Sie für Binden (Binding)POST aus.

- Geben Sie im Feld Vertrauenswürdige URL (Trusted URL) eine Adresse wiehttps://YOUR_ADFS_SERVERNAME/adfs/ls/?wa=wsignout1.0.

- Lassen Sie das Feld Antwort-URL (Response URL) leer und klicken Sie auf OK.

- So fügen Sie einen Punkt hinzu:

- Stellen Sie sicher, dass die drei Endpunkte hinzugefügt wurden. Klicken Sie auf Anwenden (Apply) und dann zur Bestätigung auf OK.

...

- Gehen Sie zu Ihrem iSpring Learn-Kontohttps://youraccount.ispringlearn.comeu/.

- Klicken Sie auf Mit Ihrem Firmenkonto anmelden.

Das persönliche Konto des Benutzers wird geöffnet.

Wenn während der Konfiguration ein Fehler auftritt, senden Sie bitte einen Screenshot des Fehlers an support@ispring.com.

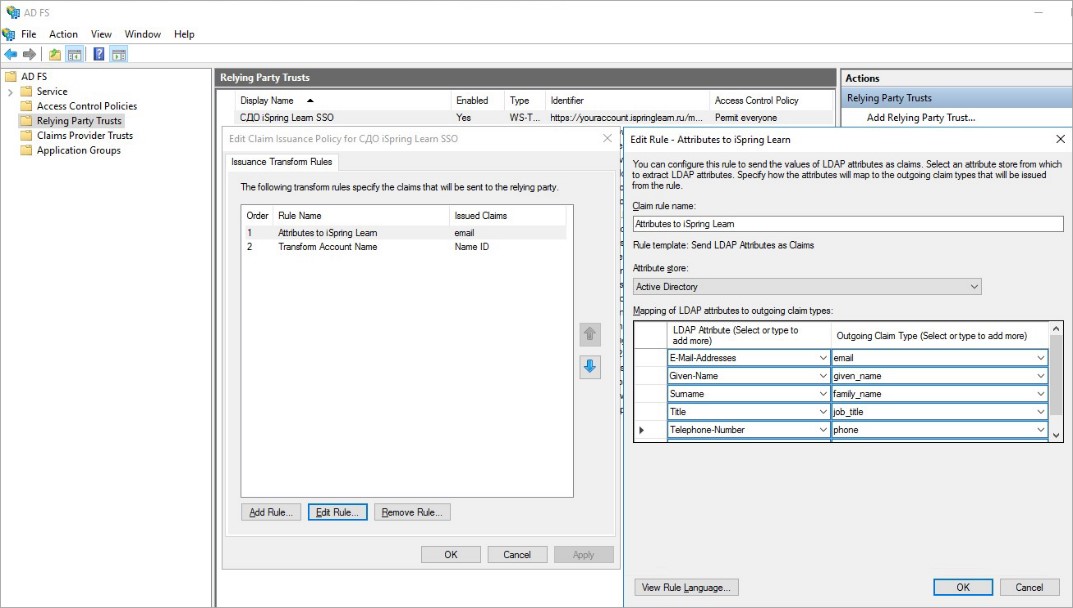

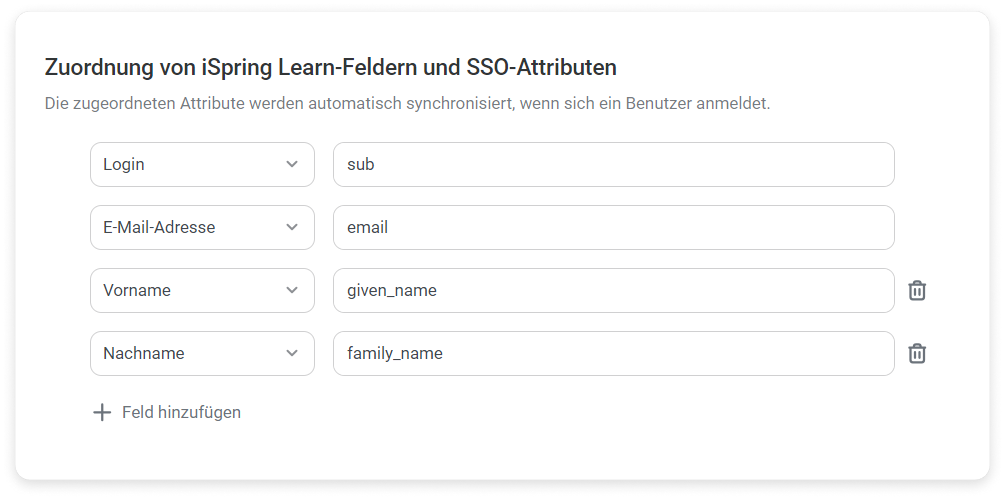

Felder von iSpring Learn und SSO einander zuordnen

Zusätzlich zu den Regeln können Sie auch entsprechende Felder für iSpring Learn-Felder und SSO-Attribute angeben: Vorname, Nachname, Berufsbezeichnung, Telefon usw. Erfahren Sie mehr über Felder von iSpring Learn und SSO einander zuordnen.

Auf der AD FS-Seite:

Auf der iSpring Learn-Seite:

...

| Panel | ||

|---|---|---|

| ||

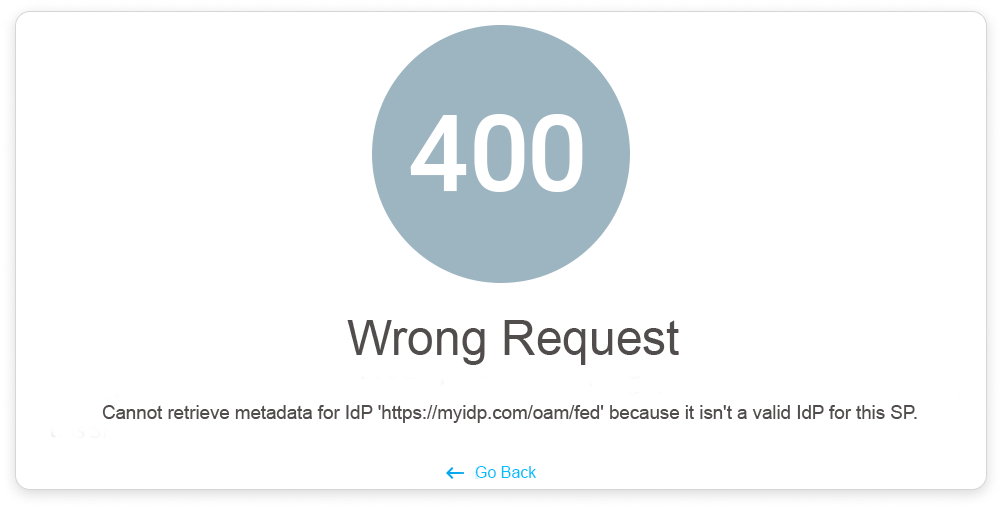

Wenn Sie nach der Aktivierung von SAML in Ihrem iSpring Learn-Konto eine 400-Fehlermeldung erhalten ("Metadaten für IdP 'https://myidp.com/oam/fed' können nicht abgerufen werden, da es sich nicht um einen gültigen IdP für diesen SP handelt"), bedeutet dies, dass der für das Feld Aussteller-URL (IdP-Entitäts-ID) festgelegte Wert falsch ist. Damit die SAML-Autorisierung in Ihrem Konto ordnungsgemäß funktioniert, kopieren Sie die URL aus dem Fehlertext und fügen Sie sie in das Feld Aussteller-URL (IdP-Entitäts-ID) ein. |

...